Microsoft Azure PortalへのOTPトークンの追加・設定方法

1.1.事前準備

Microsoft Azure PortalにOTPトークンを追加&設定するためには、下記の事前準備を行ってください。準備1: Microsoft Azureの管理者及びテスト用ユーザーの設定

Microsoft Azureの管理者及びテスト用ユーザーを事前設定してください。

準備2: OTPトークン及びSeedCode(Base32)

Microsoft Azure PortalにOTPトークンを追加するため、Base32形式のSeedCodeが必要となります。

| 注意: 当社では通常Base16(16進数)形式のSeedCodeを発行します。そのままではMicrosoft Azureに利用できません。Microsoft Azureで利用する際には、弊社の営業担当にお問い合わせの上Base32形式のSeedCodeを入手願います。 |

1.2.設定方法

設定方法に関しては、下記URLを参考にしてください:https://docs.microsoft.com/ja-jp/azure/active-directory/authentication/concept-authentication-methods#oath-hardware-tokens-preview

※[OATH ハードウェア トークン (プレビュー)]部分

具体的には、下記のステップになります。

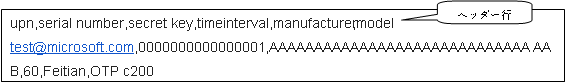

ステップ1: インポート用CSV作成

CSV内容:

| 注意:CSVファイルのヘッダー行が必要となります。そのままコピーして利用ください。 |

| 項目 | 説明 | 設定内容 |

|---|---|---|

| upn | ユーザープリンシパル名 | |

| serial number | OTPトークンのシリアル番号 | 発行されたOTPトークンのシリアル番号 |

| secret key | OTPトークンのシークレットキー | 発行されたBase32形式データ内容 |

| timeinterval | 時間間隔(秒):30/60 | 60秒間隔のトークンを利用する場合は、60を設定してください。30秒間隔のトークンを利用する場合は、30を設定してください。 ※通常、弊社のOTPトークンは60秒間隔ですが、30秒間隔のトークンも提供可能です。 |

| manufacturer | 製造元 | Feitian(固定) |

| model | OTPトークンの製造モデル | 評価キットに含まれているOTPトークンはTime Base方式の[OTP c200]です。 |

ステップ2: Microsoft AzureにOATHトークンをアップロード&アクティブ化

管理者は Azure portal にサインインして、 [Azure Active Directory] > [セキュリティ] > [MFA] > [OATH トークン] の順に移動し、作成した CSV ファイルをアップロードすることができます。

以降は、アクティブ化までの詳細手順です:

1.項番1.1で事前に設定した管理者を利用して、Azure portal(https://portal.azure.com) にサインインします。

2.[Azure Active Directory] をクリックします。

![Microsoft AzureのAzure画面の[Azure Active Directory] をクリック](http://ftsafe.co.jp/wp/wp-content/uploads/2021/03/azure_img01.png)

3.[セキュリティ]をクリックします。

![Microsoft Azure画面の[セキュリティ]をクリック](http://ftsafe.co.jp/wp/wp-content/uploads/2021/03/azure_img02.png)

4.[MFA] をクリックします。

![Microsoft Azure画面の[MFA] をクリック](http://ftsafe.co.jp/wp/wp-content/uploads/2021/03/azure_img03.png)

5.[OATH トークン] をクリックし、[アップロード]を選択します。

![Microsoft Azure画面の[OATH トークン] をクリックし、[アップロード]を選択](http://ftsafe.co.jp/wp/wp-content/uploads/2021/03/azure_img04.png)

6.CSVファイルのサイズにもよりますが、アップロードには少々時間が掛かります。[更新]をクリックして、アップロード状況を確認してください。

![アップロード後[更新]をクリックしてアップロード状況を確認](http://ftsafe.co.jp/wp/wp-content/uploads/2021/03/azure_img05.png)

7.正しくアップロードが完了すると、一覧に表示されます。OTPトークンを有効にするには、[アクティブ化]をクリックします。

![OTPトークンを有効にするには[アクティブ化]をクリック](http://ftsafe.co.jp/wp/wp-content/uploads/2021/03/azure_img06.png)

| ※エラーになる場合は、下記のよくあるご質問をご参照ください。 Q. Microsoft社のAzureにCSVファイルをアップロードしましたが、OTPトークンをアクティベートするとエラーとなります。 |

8.画面の右に確認コードの入力画面が表示されます。手元のOTPトークンのボタンを押して、表示された6桁の数字を画面に入力して、OKをクリックしてください。

9.正しくアクティブ化された場合は、[✓]が表示されます。

![正しくアクティブ化された場合は[✓]が表示されます](http://ftsafe.co.jp/wp/wp-content/uploads/2021/03/azure_img08.png)

| 注意:アクティブ化に失敗した場合は、1分間後、再度OTPトークンのボタンを押し、新しいOTPにて再度アクティブ化を行ってください。 |

ステップ3: ユーザーの多要素認証の設定

1.[Azure Active Directory] ⇒[ユーザー]⇒[Multi-Factor Authentication]の順でクリックします。

![Microsoft Azure画面で[Azure Active Directory] ⇒[ユーザー]⇒[Multi-Factor Authentication]の順でクリック](http://ftsafe.co.jp/wp/wp-content/uploads/2021/03/azure_img09.png)

2.設定するユーザーを選択して、[有効にする]をクリックします。

![設定するユーザーを選択して[有効にする]をクリック](http://ftsafe.co.jp/wp/wp-content/uploads/2021/03/azure_img10.png)

3.下記画面が表示されましたら、[multi-factor authを有効にする]をクリックします。

![[multi-factor authを有効にする]をクリック](http://ftsafe.co.jp/wp/wp-content/uploads/2021/03/azure_img14.png)

4.[閉じる]をクリックします。

![[閉じる]をクリック](http://ftsafe.co.jp/wp/wp-content/uploads/2021/03/azure_img12.png)

5.下記画面で、[有効]になったことが確認できます。

![[有効]を確認](http://ftsafe.co.jp/wp/wp-content/uploads/2021/03/azure_img13.png)

Microsoft Azure PortalへのOTPトークンの設定は以上です。

Microsoft Azure Portalで利用可能なOTPトークン

関連記事

●Microsoft Office 365の多要素認証(MFA)について

●Authenticatorアプリの代替機を使った多要素認証(MFA)

●Google/Microsoft/Salesforceなど、各種MFAのAuthenticatorについて

●Amazon Web Services(AWS)MFAを必須化